Mit dem Admin-Kontextmenü sind oft genutzte Befehle, Infos und Windows-Einstellungen schnell und einfach über das Rechtsklick- bzw. Kontext-Menü erreichbar.

Inhaltsverzeichnis

Worum geht es?

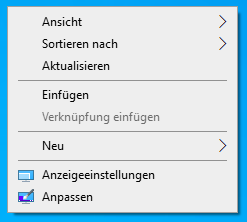

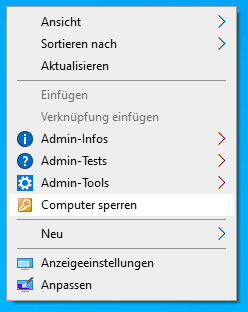

Standardmäßig ist das Kontextmenü auf dem Desktop oder in Verzeichnissen sehr einfach gehalten. Beim Desktop-Rechtsklick sind ab Werk nur folgende Auswahlmöglichkeiten vorhanden:

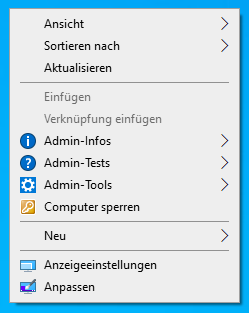

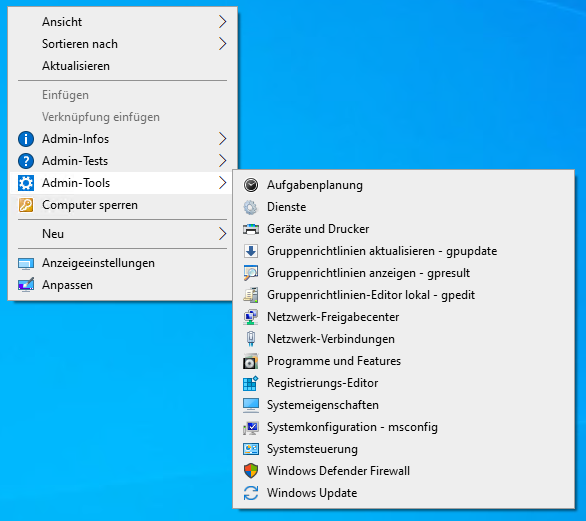

Das Kontext-Menü lässt sich aber mit entsprechenden Windows Registry Einträgen sinnvoll erweitern. Hier wurden Admin-Infos, Admin-Tests, Admin-Tools und Computer sperren inkl. Untermenüs ergänzt:

Aufgrund des einfachen Aufbaus und der leichten Erreichbarkeit, ist das Menü aber auch für Benutzer geeignet. Gerade die Admin-Tests sollten so manchen telefonischen Supportfall erleichtern, wenn kein Remotezugriff möglich ist.

Die Features im Admin-Kontextmenü

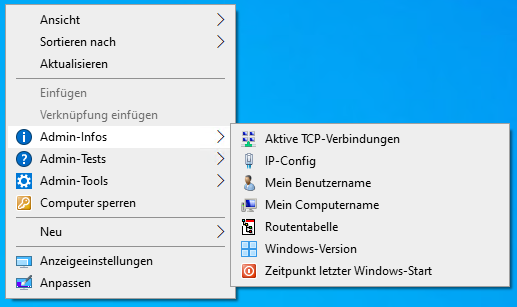

Admin-Infos

Im Menü Admin-Infos können je nach Bedarf einige Informationen zum System bzw. Benutzer und zum Netzwerk abgefragt werden.

- Aktive TCP-Verbindungen: netstat

- IP-Config: ipconfig

- Mein Benutzername: Windows-Umgebungsvariable UserName

- Mein Computername: Windows-Umgebungsvariable computername

- Routentabelle: netstat -r

- Windows-Version: winver

- Zeitpunkt letzter Windows-Start: Win32_OperatingSystem.LastBootUpTime

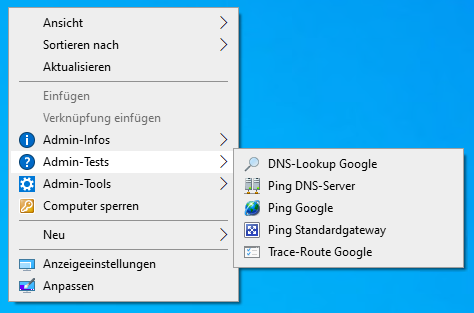

Admin-Tests

Unter Admin-Tests sind einige Klassiker, wie nslookup, ping und tracert mit sinnvollen Test-Zielen hinterlegt:

- DNS-Lookup Google

- Ping DNS-Server: aktuell konfigurierte DNS-Server ermitteln und pingen

- Ping Google

- Ping Standardgateway: aktuell konfiguriertes Standardgateway ermitteln und pingen

- Trace-Route Google

Admin-Tools

Das Untermenü Admin-Tools erleichtert den Aufruf diverser Windows-Einstellungen und stellt oft genutzte Gruppenrichtlinien-Befehle zur Verfügung:

- Aufgabenplanung

- Dienste

- Gruppenrichtlinien aktualisieren – gpupdate: gpupdate /force

- Gruppenrichtlinien anzeigen – gpresult: gpresult /r

- Netzwerk-Freigabecenter

- Netzwerk-Verbindungen

- Programme und Features

- Registrierungs-Editor

- Systemeigenschaften

- Systemkonfiguration – msconfig

- Systemsteuerung

- Windows Defender Firewall

- Windows Update

Dieses Menü könnte noch zahlreiche weitere Menüpunkte beinhalten. Allerdings habe ich hier bewusst den Fokus auf wenige, schwerer erreichbare, aber oft genutzte Windows-Einstellungen aus der klassischen Systemsteuerung gelegt.

Computer sperren

Mit „Computer sperren“ wird der ansonsten übliche Windows-Tastaturbefehl WINDOWS+L ausgeführt. Besonders praktisch bei Fernwartungen, bei denen der Tastatur-Befehl vielleicht nicht, oder nur sehr umständlich, zur Verfügung steht.

Admin-Kontextmenü herunterladen

Das Admin-Kontextmenü besteht nur aus einer .REG-Datei und kann hier heruntergeladen werden:

Download “Admin-Kontextmenü”

Admin-Kontextmenü.zip – 1553-mal heruntergeladen – 1,87 kBAlternativ kann man die .REG-Datei auch selbst mit folgendem Inhalt erstellen:

Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Infos]

"SubCommands"=""

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,277"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Infos\shell]

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Infos\shell\Aktive TCP-Verbindungen]

"Icon"="%systemroot%\\system32\\netcenter.dll,0"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Infos\shell\Aktive TCP-Verbindungen\command]

@="powershell -ExecutionPolicy Bypass -command \"netstat;pause\""

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Infos\shell\IP-Config]

"Icon"="%systemroot%\\system32\\netcenter.dll,13"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Infos\shell\IP-Config\command]

@="powershell -ExecutionPolicy Bypass -command \"ipconfig;pause\""

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Infos\shell\Mein Benutzername]

"Icon"="%systemroot%\\system32\\dsuiext.dll,3"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Infos\shell\Mein Benutzername\command]

@="powershell -ExecutionPolicy Bypass -command \"write-host 'Mein Benutzername:' $env:UserName;pause\""

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Infos\shell\Mein Computername]

"Icon"="%systemroot%\\system32\\dsuiext.dll,1"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Infos\shell\Mein Computername\command]

@="powershell -ExecutionPolicy Bypass -command \"write-host 'Mein Computername:' $env:computername;pause\""

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Infos\shell\Routentabelle]

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,84"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Infos\shell\Routentabelle\command]

@="powershell -ExecutionPolicy Bypass -command \"netstat -r;pause\""

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Infos\shell\Windows-Version]

"Icon"="%systemroot%\\system32\\imageres.dll,248"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Infos\shell\Windows-Version\command]

@="winver"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Infos\shell\Zeitpunkt letzter Windows-Start]

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,27"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Infos\shell\Zeitpunkt letzter Windows-Start\command]

@="powershell -ExecutionPolicy Bypass -command \"[Management.ManagementDateTimeConverter]::ToDateTime((Get-WmiObject Win32_OperatingSystem).LastBootUpTime);pause\""

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tests]

"SubCommands"=""

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,23"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tests\shell]

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tests\shell\DNS-Lookup Google]

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,22"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tests\shell\DNS-Lookup Google\command]

@="powershell -ExecutionPolicy Bypass -command \"nslookup google.at;pause\""

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tests\shell\Ping DNS-Server]

"Icon"="%systemroot%\\system32\\dsuiext.dll,10"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tests\shell\Ping DNS-Server\command]

@="powershell -ExecutionPolicy Bypass -command \"Test-Connection (Get-NetAdapter | where -Property MediaConnectionState -eq 'Connected' | Get-DnsClientServerAddress -AddressFamily IPv4 | Select-Object –ExpandProperty ServerAddresses -Unique) -Count 3;pause\""

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tests\shell\Ping Google]

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,-14"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tests\shell\Ping Google\command]

@="powershell -ExecutionPolicy Bypass -command \"ping google.at -t\""

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tests\shell\Ping Standardgateway]

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,159"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tests\shell\Ping Standardgateway\command]

@="powershell -ExecutionPolicy Bypass -command \"ping (Get-NetRoute | where DestinationPrefix -eq '0.0.0.0/0' | select -ExpandProperty NextHop -First 1).tostring() -t\""

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tests\shell\Trace-Route Google]

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,165"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tests\shell\Trace-Route Google\command]

@="powershell -ExecutionPolicy Bypass -command \"tracert google.at;pause\""

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools]

"SubCommands"=""

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,316"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell]

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Aufgabenplanung]

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,265"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Aufgabenplanung\command]

@="control schedtasks"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Dienste]

"Icon"="%systemroot%\\system32\\wmploc.dll,17"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Dienste\command]

@="mmc \"C:\\Windows\\system32\\services.msc\""

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Geräte und Drucker]

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,-245"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Geräte und Drucker\command]

@="control /name Microsoft.Printers"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Gruppenrichtlinien aktualisieren - gpupdate]

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,122"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Gruppenrichtlinien aktualisieren - gpupdate\command]

@="powershell -ExecutionPolicy Bypass -command \"gpupdate /force;pause\""

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Gruppenrichtlinien anzeigen - gpresult]

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,171"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Gruppenrichtlinien anzeigen - gpresult\command]

@="powershell -ExecutionPolicy Bypass -command \"gpresult /r;pause\""

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Gruppenrichtlinien-Editor lokal - gpedit]

"Icon"="%systemroot%\\system32\\dsuiext.dll,8"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Gruppenrichtlinien-Editor lokal - gpedit\command]

@="mmc.exe gpedit.msc"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Netzwerk-Freigabecenter]

"Icon"="%systemroot%\\system32\\netcenter.dll,3"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Netzwerk-Freigabecenter\command]

@="control /name Microsoft.NetworkAndSharingCenter"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Netzwerk-Verbindungen]

"Icon"="%systemroot%\\system32\\netcenter.dll,13"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Netzwerk-Verbindungen\command]

@="control ncpa.cpl"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Programme und Features]

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,162"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Programme und Features\command]

@="control /name Microsoft.ProgramsAndFeatures"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Registrierungs-Editor]

"Icon"="%SystemRoot%\\regedit.exe,0"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Registrierungs-Editor\command]

@="regedit"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Systemeigenschaften]

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,15"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Systemeigenschaften\command]

@="control sysdm.cpl"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Systemkonfiguration - msconfig]

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,272"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Systemkonfiguration - msconfig\command]

@="msconfig"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Systemsteuerung]

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,21"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Systemsteuerung\command]

@="control"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Windows Defender Firewall]

"Icon"="%systemroot%\\system32\\imageres.dll,1"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Windows Defender Firewall\command]

@="control /name Microsoft.WindowsFirewall"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Windows Update]

"Icon"="%systemroot%\\system32\\imageres.dll,228"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Admin-Tools\shell\Windows Update\command]

@="control /name Microsoft.WindowsUpdate"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Computer sperren]

"Icon"="%SystemRoot%\\System32\\SHELL32.dll,44"

[HKEY_CLASSES_ROOT\Directory\Background\shell\Computer sperren\command]

@="rundll32.exe user32.dll,LockWorkStation"Code-Sprache: JavaScript (javascript)Admin-Kontextmenü installieren

Das Admin-Kontextmenü wurde unter Windows 10 (2004) und Windows Server 2016/2019 getestet. Bei anderen Versionen sind ggf. Anpassungen notwendig.

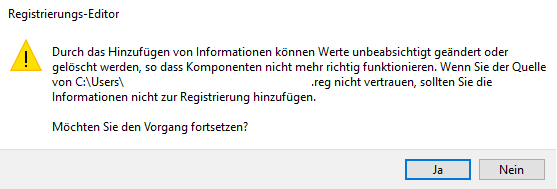

Die „Installation“ ist eigentlich kaum der Rede wert. Wenn lokale Administrator-Rechte vorhanden sind, genügt ein Doppelklick auf die .REG-Datei und zwei weitere Klicks:

Möchten Sie den Vorgang fortsetzen: Ja

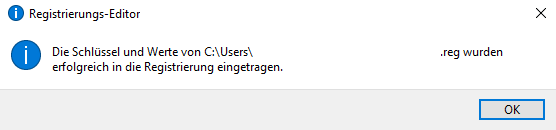

Die Schlüssel und Werte wurde erfolgreich eingetragen: OK

In Netzwerken mit einer Windows-Domäne empfiehlt sich natürlich die Installation/Verteilung über Gruppenrichtlinien.

Admin-Kontextmenü erweitern oder eigenes Menü basteln

Von der Ideenfindung, technischen Recherche bis zur fertigen Umsetzung können schnell einige Stunden vergehen. Die folgenden Seiten sind zu diesem Thema besonders interessant: