Adobe Federated ID mit Microsoft Active Directory Federation Services (ADFS) konfigurieren und darüber Adobe Enterprise Logins ermöglichen.

Inhaltsverzeichnis

Microsoft Active Directory Federation Services (ADFS) installieren

Falls noch keine ADFS-Infrastruktur vorhanden ist, wird die Bereitstellung hier erläutert:

Adobe Admin Console: Domain hinzufügen

Die jeweilige Domäne sollte bereits in der Adobe Admin Console hinzugefügt worden sein. Falls nicht, gibt es hier eine Anleitung von Adobe.

ADFS-Tokensignatur und ADFS-Bezeichner

Bevor mit der Einrichtung in der Adobe Admin Console begonnen wird, sollte das ADFS-Tokensignatur-Zertifikat exportiert werden.

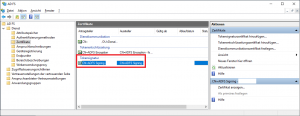

ADFS-Verwaltungskonsole öffnen → Dienst → Zertifikate → Tokensignatur-Zertifikat anzeigen:

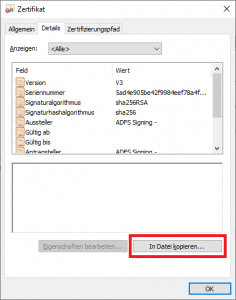

Details → In Datei kopieren…:

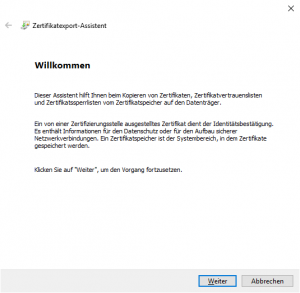

Weiter:

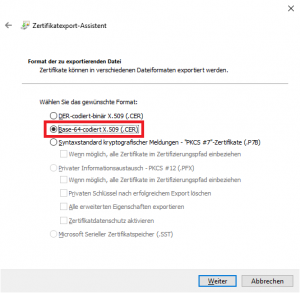

Base-64-codiert X.509 (.CER) auswählen → Weiter:

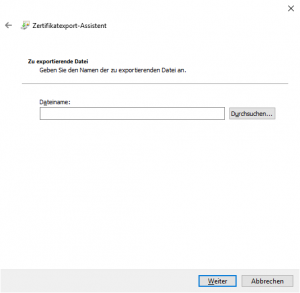

Dateipfad und Name angeben → Weiter:

Fertigstellen:

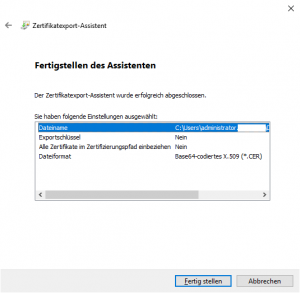

OK:

Als nächstes wird in der ADFS-Verwaltungskonsole der Bezeichner des Verbunddiensts ermittelt (wird nachher in der Adobe Admin Console benötigt):

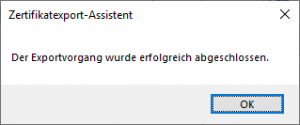

ADFS-Verwaltungskonsole → Rechtsklick auf AD FS → Verbunddiensteigenschaften bearbeiten…:

Bezeichner-URL in die Zwischenablage kopieren:

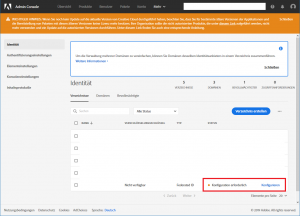

Adobe Admin Console: ADFS hinzufügen

Konfigurieren:

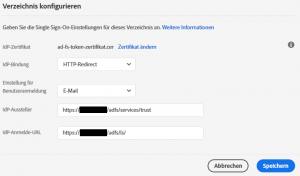

Verzeichnis konfigurieren und danach speichern:

- Tokensignatur-Zertifikat hinaufladen

- IdP-Bindung: HTTP-Redirect

- Einstellung für Benutzeranmeldung: E-Mail

- IdP-Aussteller: Bezeichner des Verbunddiensts (aus der Zwischenablage – siehe vorherigen Schritt!) einfügen

- IdP-Anmelde-URL: https://adfs.domain.at/adfs/ls/ einfügen (Domain natürlich entsprechend anpassen)

ACHTUNG: Bei IdP-Aussteller und IdP-Anmelde-URL-Schreibweise sehr genau arbeiten (inkl. gesetztem/fehlendem Schrägstrich am Ende)!

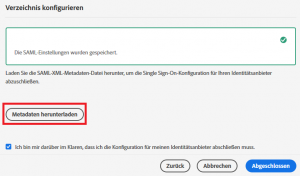

Metadaten herunterladen (Datei wird für ADFS-Einrichtung benötigt) → Akzeptieren: „Ich bin mir darüber im Klaren…“ → Abgeschlossen:

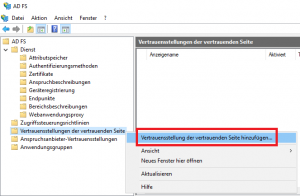

Adobe Federated ID in ADFS konfigurieren

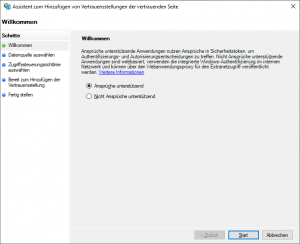

ADFS-Verwaltungskonsole → „Vertrauensstellung der vertrauenden Seite hinzufügen…“:

Ansprüche unterstützend:

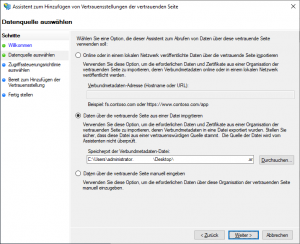

Daten über die vertrauende Seite aus einer Datei importieren → Metadaten-Datei aus der Adobe Admin Console auswählen:

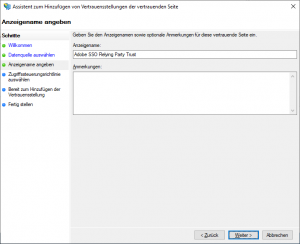

Anzeigename „Adobe SSO Relying Party Trust“ → Weiter:

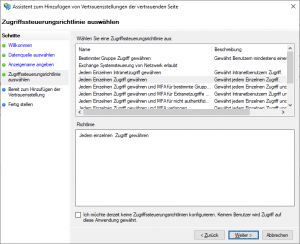

Jedem einzelnen Zugriff gewähren → Weiter:

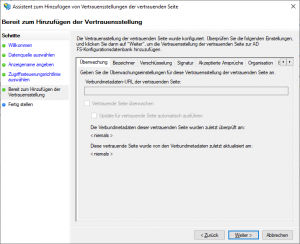

Weiter:

„Anspruchsausstellungs-Richtlinie für diese Anwendung konfigurieren“ aktivieren → Schließen:

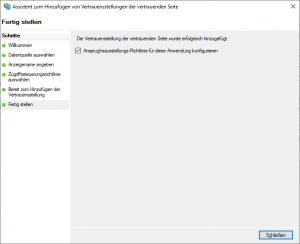

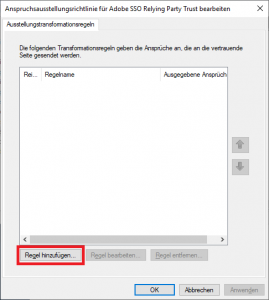

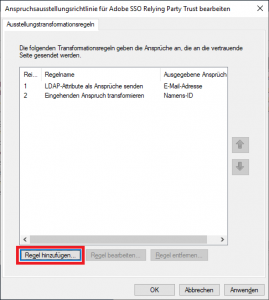

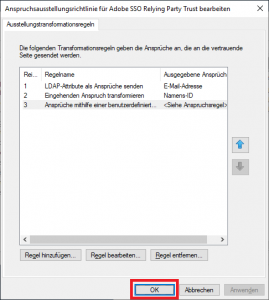

Regel hinzufügen:

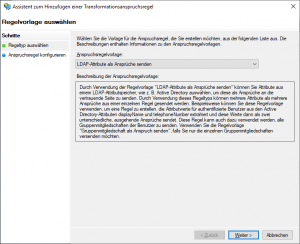

„LDAP-Attribute als Ansprüche senden“ auswählen → Weiter:

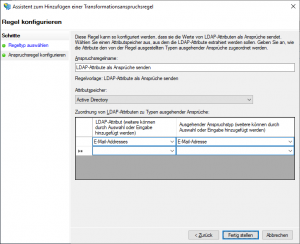

Anspruchsregel konfigurieren und Fertig stellen:

- Anspruchsregelname: LDAP-Attribute als Ansprüche senden

- Attributspeicher: Active Directory

- LDAP-Attribut: E-Mail-Addresses

- Ausgehender Anspruchtyp: E-Mail-Adresse

Regel hinzufügen:

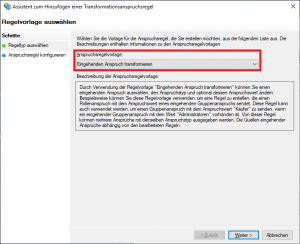

„Eingehenden Anspruch transformieren“ → Weiter:

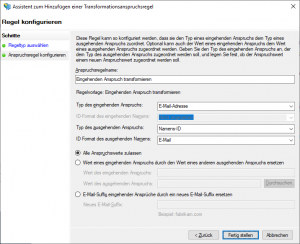

Anspruchsregel konfigurieren und weiter:

- Anspruchsregelname: Eingehenden Anspruch transformieren

- Typ des eingehenden Anspruchs: E-Mail-Adresse

- Typ des ausgehenden Anspruchs: Namens-ID

- ID Format des ausgehenden Namens: E-Mail

- Alle Anspruchswerte zulassen

Regel hinzufügen:

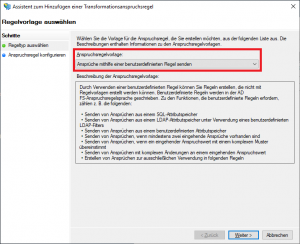

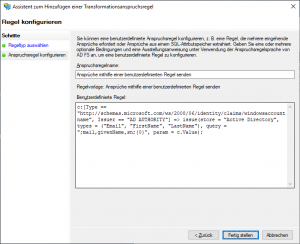

„Ansprüche mithilfe einer benutzerdefinierten Regel senden“ auswählen → Weiter:

Anspruchsregel konfigurieren und Fertig stellen:

- Anspruchsregelname: Ansprüche mithilfe einer benutzerdefinierten Regel senden

- Benutzerdefinierte Regel:

c:[Type == „http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname“, Issuer == „AD AUTHORITY“] => issue(store = „Active Directory“, types = („Email“, „FirstName“, „LastName“), query = „;mail,givenName,sn;{0}“, param = c.Value);

OK:

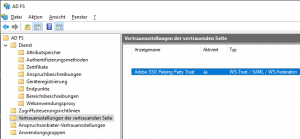

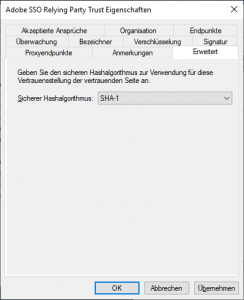

Vertrauenseinstellungen der vertrauenden Seite → Adobe SSO… Eigenschaften öffnen:

Erweitert → Sicherer Hashalgorithmus: SHA-1 → OK:

Webanwendungsproxy bzw. Web Application Proxy (WAP)

Am Webanwendungsproxy bzw. Web Application Proxy (WAP) Server müssen keine speziellen Einstellungen gesetzt werden. Die in der Admin Console eingegebenen URLs für den IdP-Austeller (Bezeichner des Verbunddiensts) und die IdP-Anmelde-URL werden automatisch vom WAP- an den ADFS-Server weitergeleitet.

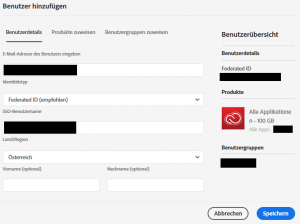

Benutzer in Adobe Admin Console hinzufügen

Zu guter Letzt müssen noch die berechtigten Benutzer mit E-Mailadresse, Identitätstyp „Federated ID (empfohlen)“ und SSO-Benutzernamen hinzugefügt werden:

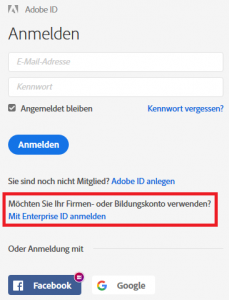

SSO-Login mit Adobe Federated ID und ADFS testen

Ob die Konfiguration funktioniert, kann mit „Mit Enterprise ID anmelden“ beim Adobe Login auf der Adobe Website getestet werden:

Falls es nicht klappen sollte, gibt es von Adobe eine Seite mit den häufigsten Problemen und Ursachen.

Quelle: Adobe.com